Sandbox:エンタープライズ向け高度脅威解析サンドボックス

今日のサイバー脅威の世界では、従来型の防御を回避するよう巧妙に設計されたマルウェアやゼロデイ攻撃が氾濫しています。Sandboxはそうした脅威に対処するため、企業が疑わしいファイルを迅速かつ安全に「起動(デトネーション)」し、深いインサイトを得られるよう設計されたマルウェア解析サンドボックスです。さらに、Recorded Futureが誇る脅威インテリジェンスリポジトリとの直接的な連携により、マルウェアの振る舞いを素早く深掘りし、脅威の全体像を把握できるのが特徴です。より自信をもって対策を講じ、最新の脅威に先手を打つために、このエンタープライズ向けサンドボックスがどのようにインシデント対応を加速し、可視性を高め、競合製品を上回る価値をもたらすのかをご紹介します。

なぜ高度なマルウェア解析が必要か

近年の攻撃者(国家支援の高度標的型攻撃グループ APT も含む)は、アンチウイルスや静的検知を回避するための手法を常に進化させています。多くのマルウェアにはアンチサンドボックス機能が組み込まれ、仮想マシンや解析環境上で動作していることを検知すると振る舞いを変化させ、検出を免れようとします。このような巧妙に隠蔽された脅威を見逃さないためには、安全かつ隔離された環境で実際にマルウェアを“起動”し、その振る舞いを観測する必要があります。さらに理想的には、OSやアプリケーション構成を柔軟にカスタマイズでき、単なる動作ログにとどまらず、より広範な脅威インテリジェンスと紐づけて解析結果に脈絡を付与することが重要です。そうすることで、攻撃がどのように行われたかを把握し、再発防止策に役立てることができます。

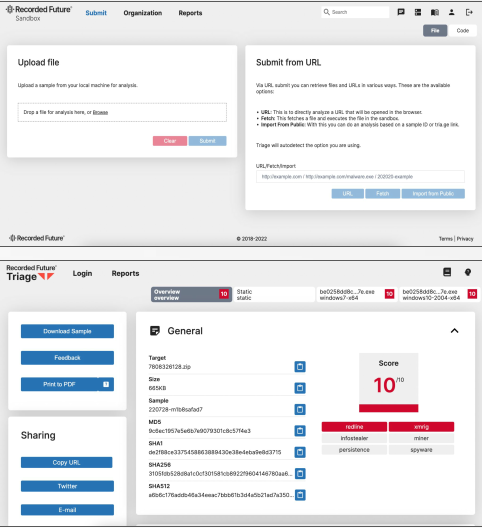

Sandboxとは

Sandboxは、まさにこうしたニーズに応えるエンタープライズ向けクラウド型マルウェア解析サンドボックスです。Windows、Linux、macOS、Androidなど複数のOS環境でファイル・URL・コードを安全に実行し、解析できます。一般的なサンドボックスとの大きな違いは、Recorded Future独自の巨大な脅威インテリジェンス基盤(3000億を超える関連データポイント)と直結している点です。サンプルを解析すると、その結果が即座にこの大規模データベースと照合され、MITRE ATT&CKフレームワークや関連する脅威アクター・既知のマルウェアファミリー・IOC(インジケータ)との関連付けがワンレポートで提示されます。単なる「悪性/無害」の判定だけでなく、マルウェアの能力・出所・重大度の詳細が得られ、即座に具体的な対策を立案できます。

主な特徴

- 高速・大規模解析:大量のサンプル提出にも耐えうるパフォーマンス設計。初期段階の多くの組織は1日あたり1000件程度の解析枠を持ち、エンタープライズ向けの上位プランでは1日1万件以上への拡張も可能です。

- フルコントロール&ライブ操作:マルウェアの実行状況をリアルタイムで監視・操作でき、ユーザー入力待ち型マルウェアでも本来の挙動を引き出せます。

- マルチOS・カスタマイズ可能な環境:Windows、Linux、macOS、Androidをサポートし、Office 2019等主要アプリ導入済イメージを使用。ネットワーク接続設定やクリーンVMスナップショット運用が可能です。

- 高度なアンチエバージョン対策:VM検知回避機能や解析延長機能を実装し、サンドボックス-aware型マルウェアの検出精度を高めます。

- 詳細な振る舞い分析レポート:プロセス活動、ファイル・レジストリ変更、メモリダンプ、ネットワーク通信(PCAP)、派生ファイル報告などを網羅し、MITRE ATT&CKマッピングを自動化。

- 脅威インテリジェンスとの融合:世界最大規模のインテリジェンス基盤と連携し、IOCや脅威アクター情報、キャンペーン関連性を自動付与。

- カスタムYARAルール対応:ユーザー定義のYARAルールを組み込み、専用検出ロジックで高度ハントを実現。

- エンタープライズ向け管理機能:提出ファイル匿名化、アクセス権限管理、SAML認証対応など、機密保護と利便性を両立。

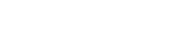

- API・統合機能:REST APIや主要SOAR/SIEM連携モジュール(Splunk SOAR、Cortex XSOAR等)を提供し、自動化をサポート。

導入のメリット

- インシデント対応の高速化:数分以内に解析レポートを入手し、即時対応でMTTRを短縮。

- ゼロデイ検出力向上:動的解析とアンチエバージョン技術で未知脅威を早期発見。

- 豊富な脅威コンテキスト:IOCやTTPを脅威インテリジェンスと結び付け、迅速にリスク評価。

- スケーラビリティ:標準プランで日1,000件、エンタープライズで日10,000件以上の解析要求に対応。

- シームレス統合:API連携でSIEM/SOARワークフローを自動化し、作業負荷を軽減。

- プライバシー保護:匿名化と厳格な権限管理で機密情報を保護。

- 簡易導入:クラウドポータルへログインするだけで利用開始可能。

脅威検知と対応のスピードアップ

Sandboxは、実行から数分以内に詳細解析を完了し、リスクスコアやIOCを迅速に提供。手動解析と比べて大幅な時間短縮が可能です。

ゼロデイ&回避型マルウェアの検出強化

アンチVM検知回避機能とライブ操作サポートにより、偽装待機やタイムアウト型マルウェアの本来の挙動を引き出し、忠実に観測します。

豊富な脅威コンテキストと実用的インテリジェンス

解析結果に含まれるIOCを世界最大規模のインテリジェンス基盤と照合し、関連脅威アクターやキャンペーン、MITRE ATT&CK TTPを即時提示します。

拡張性・運用効率

高いスケーラビリティを実現し、大規模解析ジョブにも対応。自動化されたフローでSOC運用負荷を軽減します。

統合と自動化のしやすさ

豊富なREST APIとプレイブックモジュールを用意し、SIEM/SOAR統合をシームレスに構築可能です。

プライバシー保護と管理制御

提出データを匿名化し、悪性確認済みのIOCのみをインテリジェンスリポジトリへ反映。詳細なアクセス制御で情報漏洩リスクを最小化します。

簡単な導入と運用

クラウド型サービスのため、オンプレ構築不要。直感的なGUIとSSO対応で迅速に利用開始できます。

主なユースケース

セキュリティオペレーション&インシデント対応

フィッシングメール添付や不審ファイルを即時解析し、MTTR短縮に貢献。

脅威インテリジェンス&ハンティング

インテリジェンスフィードのサンプル解析でIOCを抽出し、自社ログに照合して潜在的感染痕跡を発見。

セキュリティ自動化・オーケストレーション(SOAR)

疑わしいファイルを自動提出→悪性時に端末隔離やドメインブロックを実行する一連の自動ワークフローを構築可能。

マルウェアリサーチ・フォレンジック分析

標準提供のメモリダンプやネットワークキャプチャを用いて、詳細なマルウェア分析やフォレンジック調査を支援します。

よくある質問(FAQ)

Q: どのような種類のファイルやURLを解析できますか?

A: 実行ファイル、ドキュメント、スクリプト、アーカイブ、URLなど幅広く対応しています。Windows(32/64bit、Office搭載)、Linuxバイナリ、macOS実行ファイル(Mach-O)、Android APKなど多様なプラットフォームでの解析が可能です。大容量ファイル(最大3GB程度、圧縮ファイルなら1GB程度)にも対応しており、URLを起動する場合はブラウザやアプリをVM内で実際に実行します。

Q: 1日にどのくらいの解析ジョブを実行できますか?上限はありますか?

A: 標準ライセンスで多くの場合、1日あたり1000件程度の解析が割り当てられています。さらに大規模運用が必要な場合は、エンタープライズ向けプランで1万件以上の解析枠を確保可能です。これらの上限はライセンスや契約内容によって異なります。

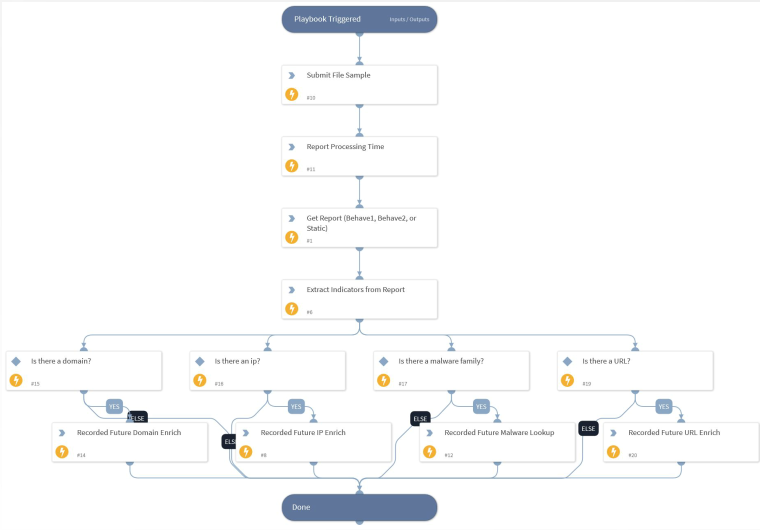

Q: どのようにして「悪性」を判断するのですか?

A: 駆動する主な要素は、静的解析・動的解析・脅威インテリジェンスとの相関です。ファイルの属性や署名を事前チェックした上で、実際にインストルメントされたVM上で実行し、プロセス活動やネットワーク通信、ファイル操作などの不審挙動を観測します。既知の悪性ドメインへのアクセスやファイル暗号化行為などが検出されるとリスクスコアが上昇し、Recorded Futureのインテリジェンスと照合して脅威度合いを総合的に判断します。

Q: サンドボックス回避を狙うマルウェアはどのように対処しますか?

A:Sandboxにはアンチエバージョン機能が備わっており、VM特有の痕跡を隠す工夫や、マルウェアが待機・偽装しようとした場合に分析を延長する仕組みがあります。さらに、必要に応じてアナリストがライブ操作でマルウェアに入力を与えられるため、自動解析だけでは振る舞いを見せないタイプも追い詰められます。

Q: 出力されるレポートにはどんな情報が含まれますか?

A: 一般的には以下のような内容が含まれます。

- サマリと最終判定(悪性/疑わしい/無害)

- プロセスツリー(実行されたプロセスや派生プロセスの可視化)

- ファイル変更やレジストリ変更

- ネットワーク通信ログ(接続先ドメイン、IP、PCAPなど)

- VM画面のスクリーンショット

- メモリダンプ

- 抽出IOC(ハッシュ、URL、IPなど)

- インテリジェンスによる関連付け(MITRE ATT&CK、脅威アクター、既知の悪性インフラなど)

- マルウェアファミリー分類(該当する場合)

Q: 他のサンドボックスや解析ツールとの違いは?

A: Sandboxの特徴は以下の通りです。

- 脅威インテリジェンスとのネイティブ連携:サンドボックスの結果が即座に巨大インテリジェンス基盤と関連付けされる。

- クラウド型かつ高いスケーラビリティ:大量の解析をこなしつつオンプレ運用の負荷を削減。

- ライブ操作&アンチ回避:タイムアウトやユーザー操作待ちのマルウェアも炙り出せる。

- 企業向けのプライバシー制御:提出ファイルの匿名化と厳格な共有ポリシー。

- 充実したレポート:詳細な振る舞い分析と脅威インテリジェンスを一体化。

- 豊富なAPI・統合:SOAR/SIEMなど既存システムにスムーズに組み込み可能。

Q: クラウドベースと聞きましたが、どこにホスティングされていますか?オンプレ版はありますか?

A:Sandboxはクラウドベースです。標準ではEU地域でホスティングされていますが、エンタープライズ顧客向けにアメリカ国内ホスティングなどを選択できる場合もあります。クラウド提供のため、オンプレ機器の管理負担はなく、バックエンドの更新やスケールはRecorded Futureが担当します。

Q: 提出したファイルやデータはどのように扱われますか?他社と共有されることはありますか?

A: すべての提出ファイルは匿名化され、組織名など識別情報は非公開です。標準プランの場合、脅威IOCなど重要な悪性情報はRecorded Futureのインテリジェンスリポジトリに加わる可能性がありますが、個人情報や機密データは共有されません。エンタープライズ版では、マルウェアと確定した場合のみ指標を共有し、無害ファイルは外部に一切反映されない設定も可能です。実ファイル自体はプラットフォーム外部に出ることはなく、社内外の第三者へは公開されません。契約終了時や要望に応じてデータの早期削除も行えます。

Q: 既存のツールやワークフローと統合できますか?

A: はい。REST APIが無償で利用でき、Splunk SOAR、Cortex XSOAR、CrowdStrike Falconなどとの連携モジュールも用意されています。チケット管理システム(ServiceNowやJiraなど)やSlack/Teams等のChatOps連携もWebhooks経由で簡単に設定可能です。さらに、SAMLシングルサインオン対応により、既存のIDプロバイダを使ったユーザー管理もできます。

サマリー

Sandboxは、疑わしいファイルやURLを安全に起動し、即時に詳細解析結果と脅威インテリジェンスを統合したレポートを提供する、エンタープライズ向けクラウド型マルウェア解析サンドボックスです。高いスケーラビリティ、豊富なAPI連携機能、厳格なプライバシー保護を兼ね備え、SOCからフォレンジック研究まで幅広いセキュリティ運用を強力に支援します。