*現在一時的に取り扱いを停止しております。

目次

VirusTotal 概要

VirusTotalは、ファイルやURLをアップロードしてスキャンできるオンラインサービスです。 70を超えるアンチウイルスエンジンやブロックリストサービスを使い、悪意のあるコンテンツを検出します。 ユーザーはブラウザ、デスクトップアップローダー、APIなど様々な方法でファイル/URLを送信できます。

送信されたコンテンツは分析され、基本的な結果がユーザーに共有されるほか、審査パートナーとも共有されセキュリティシステムの改善に役立てられます。この仕組みにより、VirusTotalにコンテンツを送信することは、グローバルなITセキュリティレベルの向上に貢献することになります。

VirusTotalコミュニティでは、ユーザーがファイル/URLにコメントしたり相互にメモを共有できます。コメントは悪意のあるコンテンツの検出や、誤検知の特定に役立ちます。

VirusTotalの集約データは、ウイルス対策エンジン、Webスキャナー、分析ツール、ユーザー投稿などから成り立っています。ヒューリスティックエンジン、既知の不正署名、メタデータ抽出、悪意の信号識別など、様々な手法が用いられています。

VirusTotalで作成されたスキャンレポートはVirusTotalコミュニティで共有され、ユーザーはコンテンツの有害性を投票できます。これにより潜在的に有害なコンテンツに対する理解が深まり、誤検知も特定しやすくなります。また、ファイル/ページ内容はプレミアムユーザーとも共有されます。

VirusTotalで作成されるファイル群は、サイバーセキュリティ専門家や製品開発者に新しい脅威の洞察を与えます。プレミアムサービスを利用することで、有害なサンプルを特定し詳細に調査できるツールが提供されます。

マルウェア署名はウイルス対策ベンダーから頻繁に更新されるため、VirusTotalでは常に最新の署名セットが使われます。Webサイトスキャンは、ベンダーデータベースへの問い合わせかAPIコールで行われ、寄稿者がURLをブロックリストに登録するとすぐに反映されます。

VirusTotalは単にファイルの悪意の有無を伝えるだけでなく、各エンジンの詳細な検出ラベルも表示します。URLスキャナーもマルウェアサイト、フィッシングサイト等を識別できます。一部はボットネットへの関連なども示します。

VirusTotal 製品詳細

VT Intelligence

VirusTotalのデータセット(ファイル、ドメイン、URL、IP)に対する高度な修飾子ベースの検索エンジンで、脅威に関するより詳細な情報とコンテキストを提供

VT Hunting

YARAルールをVirusTotal のサンプルのライブ フラックスに適用するだけでなく、過去のデータに対しても適用し、特定の脅威アクターやマルウェアファミリーの進化を追跡することが可能

VT Graph

VirusTotalのデータセットを視覚的に探索し、脅威に共通する点を発見することが可能

VT API

HTML Web サイト インターフェイスを使用せずに、ファイルのアップロードとスキャン、URL の送信とスキャン、完了したスキャン レポートへのアクセス、URL やサンプルへの自動コメントの作成が可能

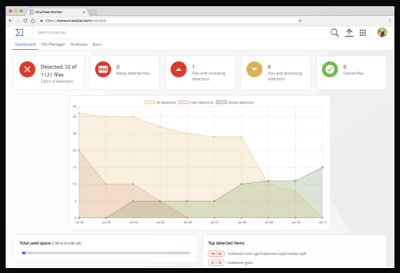

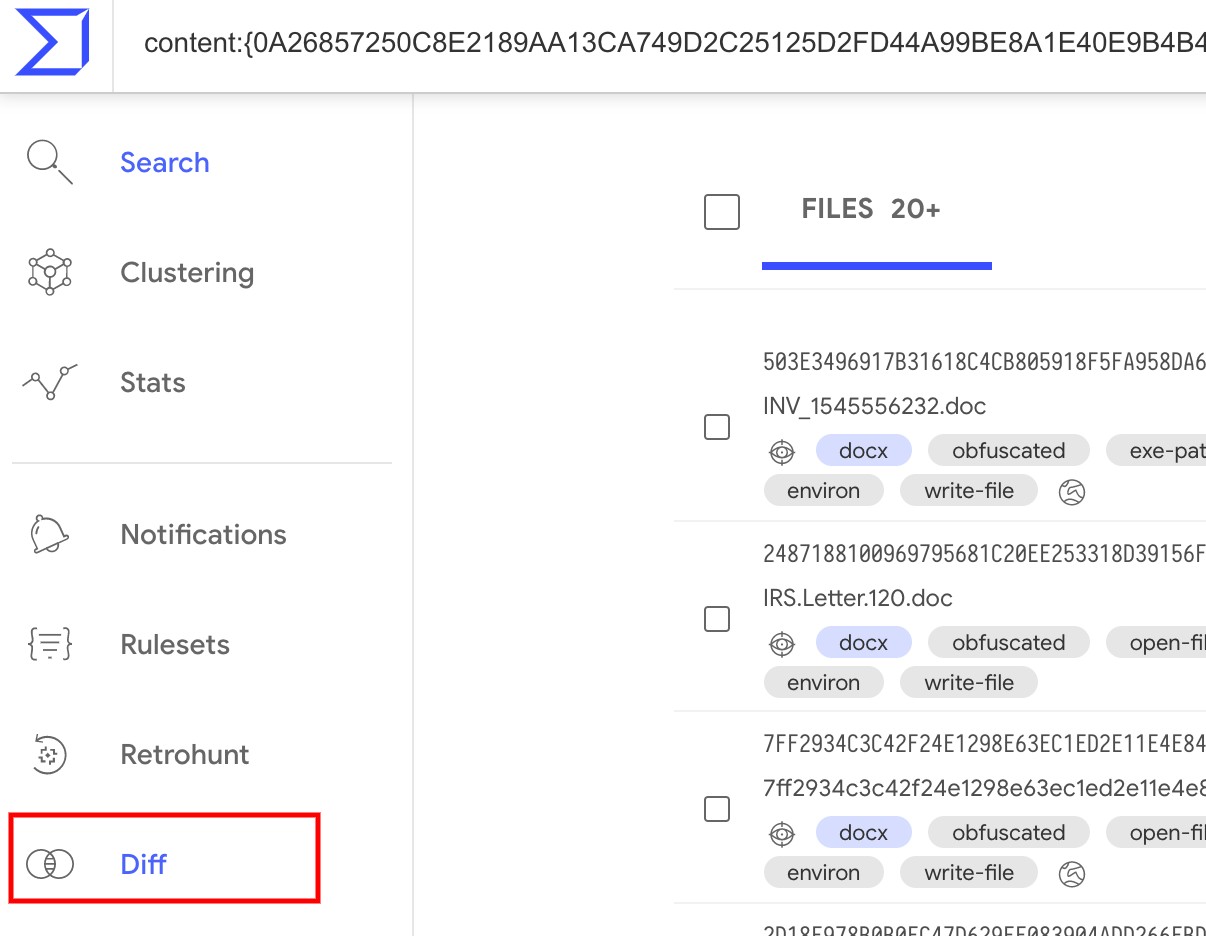

VirusTotal Intelligence

VirusTotal Intelligenceを使用すると、サンプルの特性 (ウイルス対策検出名、サイズ、ファイル タイプ、バイナリ コンテンツ、 動作パターン、ドライブバイダウンロード URL など) から、基準に一致するサンプルのリストに進むことができます。 これらのマルウェア サンプルは、さらに詳しく調べるためにダウンロードできます。 VirusTotal Intelligence プラットフォームには、 VirusTotal のライブ送信に対するYARA ルール マッチングやサンプル クラスタリングなどの他の機能が含まれています。

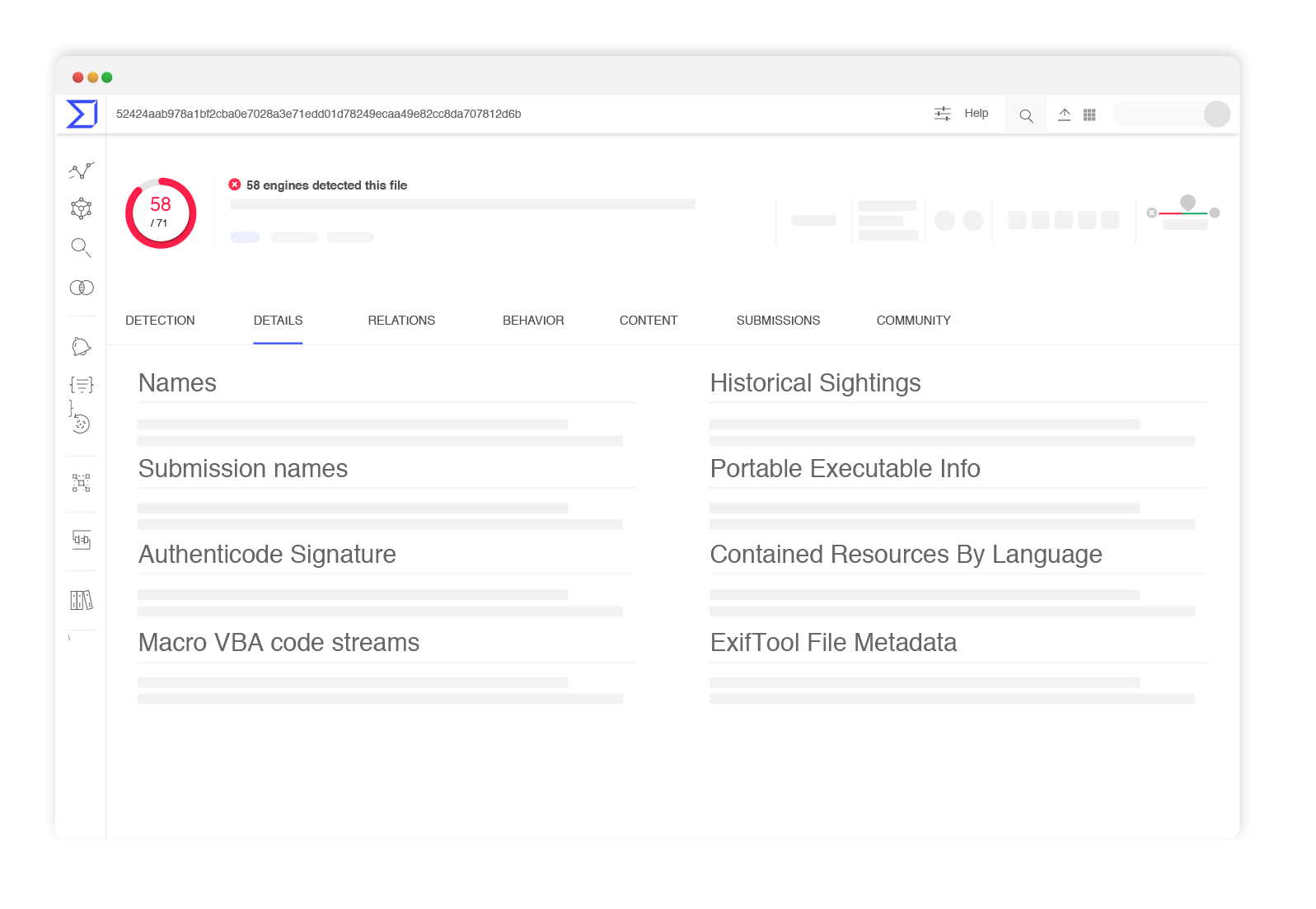

静的脅威インジケーター

信号を収集して脅威を追跡します。VirusTotalツールは、OfficeドキュメントマクロのOLE VBAコードストリーム、PDFの無効な相互参照テーブル、Windows実行可能ファイルのパッカー詳細、PCAPでトリガーされる侵入検知システムアラート、Exifメタデータ、authenticode署名、その他の無数のプロパティなどの疑わしい信号を抽出します。これらのプロパティをIoCとして使用して、ネットワークの悪さを追跡します。

マルチプロパティ検索は高度な修飾子を介して実行でき、脅威アクターキャンペーンはピボットおよび類似性検索を介して完全にマッピングできます。超高速のバイナリn-gram検索は、ファイル類似性検索を補完して、同じ脅威アクターに関連する攻撃の他の未知の亜種やさまざまなマルウェアを見つけます。

行動活動とネットワーク通信

マルウェアファイルがどのように機能し、通信するかを理解します。VirusTotalは、仮想制御環境内のファイルを爆発させて、そのアクティビティと通信を追跡し、開いたファイル、作成したファイル、書き込まれたファイル、作成したミューテックス、レジストリキーの設定、接続されたドメイン、URLルックアップなどの詳細なレポートを作成します。

動的分析機能は、実行トレースだけでなく、静的+動的分析プラグインを実行してRATマルウェア構成をデコードし、リアルタイム実行中に観察されなかった可能性のあるネットワークインフラストラクチャを抽出することに焦点を当てています。

実環境からの情報

マルウェアの伝播と拡散に使用される脅威の場所と手法に関するコンテキストを取得します。 VirusTotalは、サンドボックス化、ファイル間関係の生成、電子メールの添付ファイルの抽出、URLからファイルへのマッピング、ハニーポットからのファイルのラベル付けなどのバックエンドプロセスを実行します。 Microsoft Sysinternalsスイートなどのサードパーティツールも、マルウェアの実際のエンドユーザーの目撃情報に関するメタデータを提供します。

関係とパターン

バックエンドプロセスを利用して、ファイルとネットロック間の関係を理解し、特定の脅威を埋め込んでいる可能性のある電子メールを検出し、ファイルを親ネットワークトラフィックのPCAPにリンクし、同じ発行元によって署名された他のバリアントを検出し、特定の脅威を含む圧縮パッケージを特定します。強力な検索ツール

・クラスタリングおよび類似性検索機能。いくつかのハッシュ/アルゴリズムを使用して類似ファイルを検索します:ssdeepコンテンツ類似性検索、imphash、アイコン視覚的類似性、および独自の社内構造特徴ハッシュ。

・コンテンツ検索

文字列検索だけでなく、5ペタバイトのn-gramインデックスを利用したあらゆる種類のバイナリシーケンスなど、ファイル内に含まれるランダムなバイナリパターンを低遅延で検索します。

・柔軟な検索

40を超える検索修飾子を使用して、静的、動的、およびリレーショナルプロパティに基づいて対象のマルウェアサンプルを追跡できます。例:タイプ:dmg AND署名: "T8RS3R6DT4" ANDメタデータ: "adharma" AND動作: "pkill-9 -i Flash Update13.6インストーラー"AND(動作: "rp.wacadacaw.com" OR動作:"os.wacadacaw。 com ")

・任意の数の修飾子を組み合わせ

検索パラメータを組み合わせて、非常に複雑な基準に一致するファイルを特定し、ノイズをフィルタリングし、調査に関連する脅威に焦点を当てることができます。

レポート

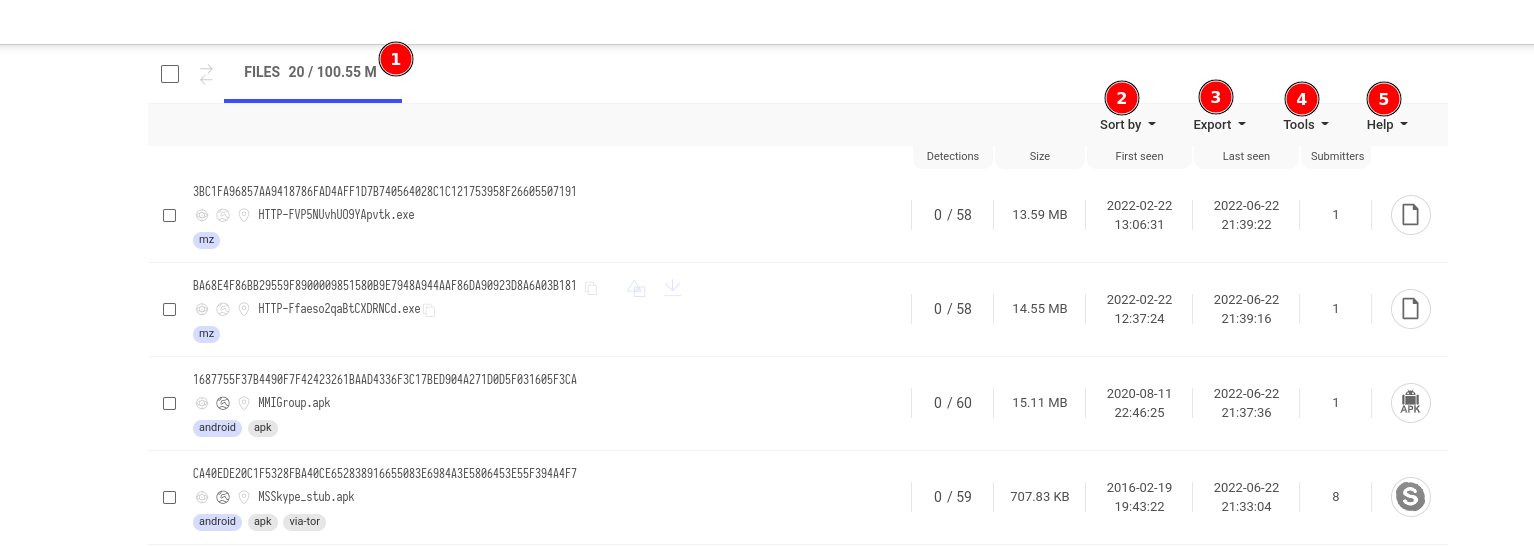

結果のレポートには様々なオプションがあります。

- 検索に一致するリソースの数を見ることができます。

- 検索結果を並べ替えることができます: 最初に見た順、最後に見た順、比率順、投稿数順、サイズ順

- ハッシュをクリップボードにコピーしたり、その一部をダウンロードすることができます。

- リソースの種類によって異なるツール: VT Diffへ送信、VT Graphで開く、共通点の計算。

- 関連ドキュメントへのリンク

VirusTotal Hunting

VT Huntingは、VirusTotalのデータセット上でYARAの機能を活用するサービスで、Livehunt、Retrohunt、およびVTDIFFの3つの異なるコンポーネントで構成されます。

YARA ルール

YARAを使用すると、テキストまたはバイナリパターンに基づいてマルウェアファミリの説明を作成できます。 ルールをVirusTotalにアップロードし、セキュリティ業界の監視下にある可能性のある既知の脅威アクターまたはマルウェアファミリーの亜種が使用する新しいツールを追跡します。

VirusTotalのYARAセットアップでは、ウイルス対策ラベル、送信ファイル名、インテリジェンスタグ、ファイルタイプなど、ファイルのバイナリコンテンツだけに基づいて利用できないメタデータやその他の外部の条件を指定できます。

Livehunt

VirusTotalの機能の一つ、Livehuntは、ファイル解析の高度な活用を可能にします。 Livehuntでは、VirusTotalに送信されるすべてのファイルをYARAルールと照合し、ルールに合致するファイルが来た際に通知が届きます。 通知は、Webインターフェイス、電子メールアラート経由で表示したり、REST API 経由で取得したりできます。

【Livehuntの主な利点】

- マルウェアファイルをファミリー別に絶えず入手できる。

- 業界で見逃されがちな新種のマルウェアを発見できる。

- 特定の言語で書かれたファイルやランタイムパッカーで圧縮されたファイルを収集できる。

- 不審なファイルを検知する発見的ルールを作成できる。

- 脅威アクターの活動を追跡できる。

Livehuntは、ユーザーからファイルがアップロードされた際だけでなく、既存ファイルの再解析時にもYARAルールを適用します。 再解析とは、新規アップロードではなく、過去にVirusTotalで解析済みのファイルを改めて分析することです。 ファイルがYARAルールに合致すると、そのファイルと合致ルールの詳細が通知されます。 なお、100MBを超えるファイルはLivehuntの対象外となります。

Livehuntを活用することで、VirusTotalに蓄積される解析データを最大限に活かし、マルウェア対策を強化できます。 ルール策定の自動化やカスタマイズといった発展的な利用も可能です。

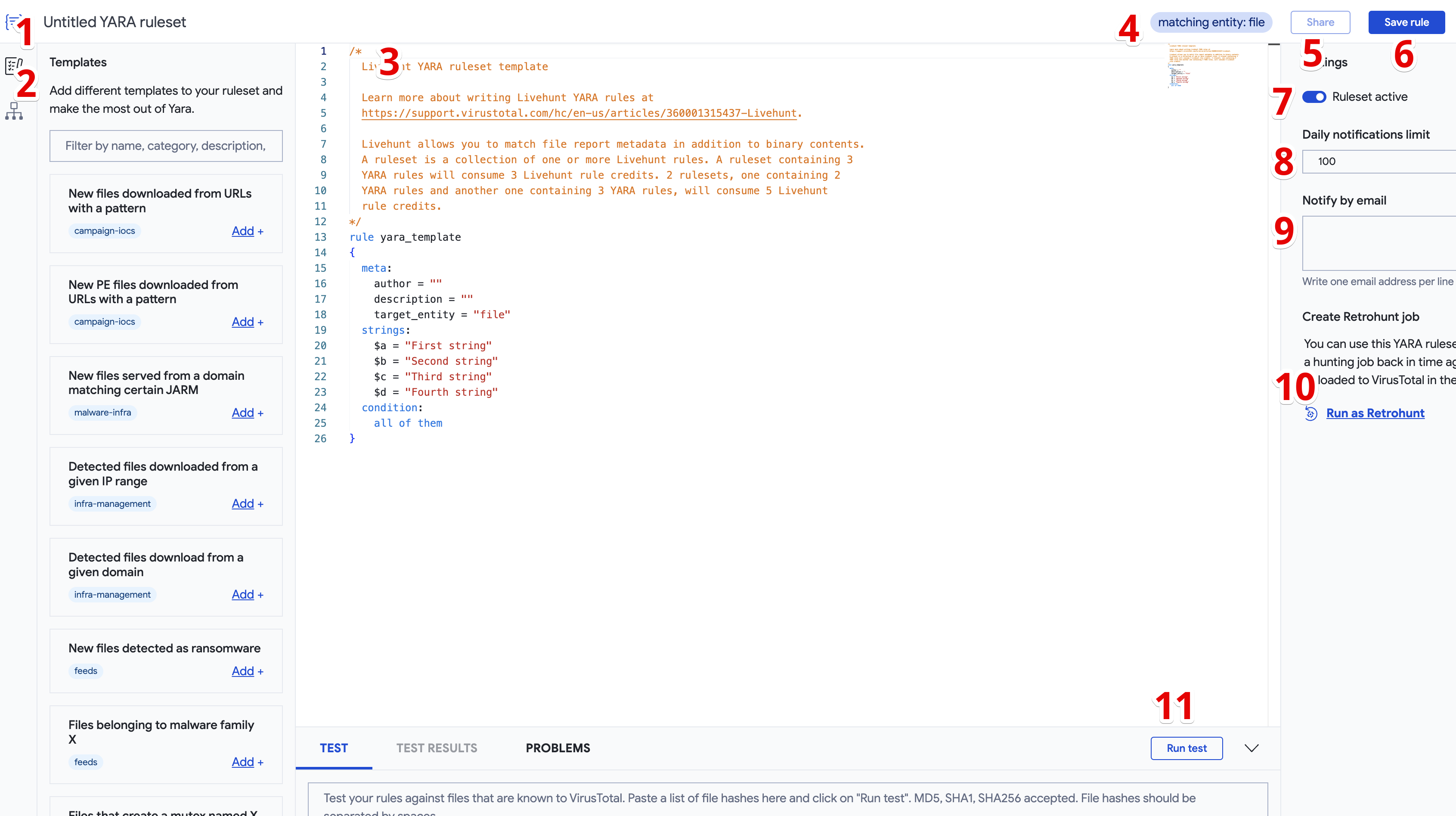

(1)ルールセットの名称

(2)異なるテンプレートを使用するか、既知のファイルの属性に基づいてルールを作成

(3)YARAルール

(4)マッチングエンティティ

(5)ルールセットをVirusTotalコミュニティの他のメンバーと共有可能

(6)ルールを保存するボタン

(7)ルールセットの有効/無効を切替(ルールセットが無効になっている場合、通知は受け取れません)

(8)24時間あたりこのルールセットから受け取る通知の最大数

(9)メールで通知を受け取るメールアドレスを追加(1行に1つ)

(10)このルールを使ってRetrohuntジョブを作成

(11)特定のハッシュリストに対してルールセットのテストを実行可

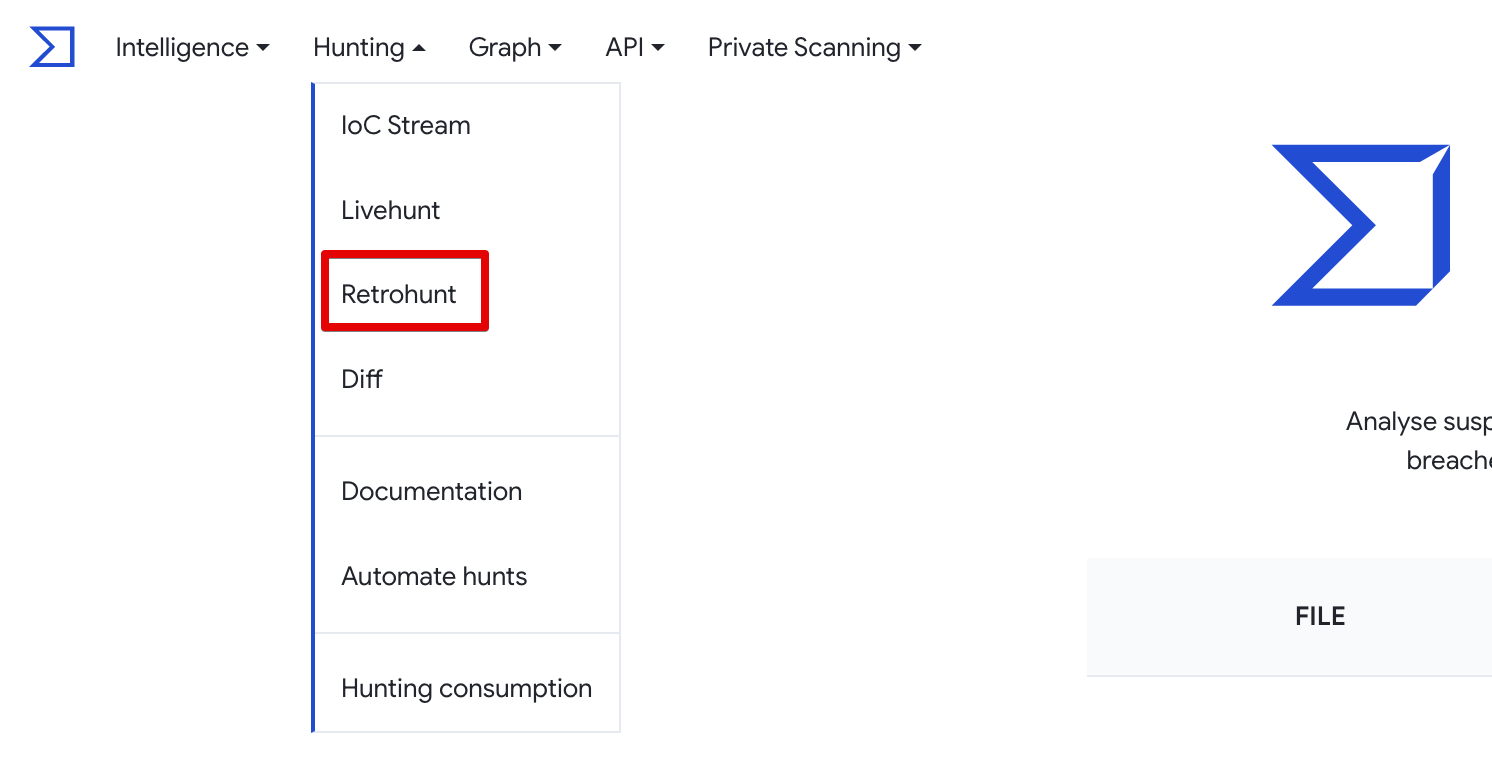

Retrohunt

Livehuntによりリアルタイムでファイルを検出するだけでなく、Retrohuntを利用すると、リアルタイムでのファイル検出に加えて、 過去のファイル履歴に対してもYARAルールを適用することができます。

YARAルールを作成し、それを既存のデータセットに過去にさかのぼって適用して、最近発見した可能性のある初期バージョンの攻撃を発見することで、攻撃者が時間の経過とともにどのように進化したかが明らかになります。

Retrohuntジョブでは、過去1年間にVirusTotalに送信された600TB以上に及ぶ大量のファイルをスキャンします。 処理に要する時間は約3~4時間です。Hunting Proユーザーであれば過去12か月分、標準ユーザーであれば過去3か月分のファイルがスキャン対象となります。ただし、80MB以上のファイルは対象外で、64MB~80MBのファイルはファイルの先頭64MBのみがスキャンされます。

スキャン結果、YARAルールに合致したファイルが報告されますが、1ジョブあたりの合致件数は10,000件に制限されています。 結果はソート不可能です。また、使用可能なYARAモジュールは、vt、pe、elf、dotnet、hash、math、timeに限られます。

Retrohuntの利点は、大量の過去データにYARAルールを適用できる点にあります。マルウェアの新たな亜種の発見や、特定の脅威アクターの検出などに役立ちます。

Retrohuntの利用には、YARAルール数300件以下、ルールテキストサイズ合計1MB以下、同時ジョブ数10件以下などの制限がありますが、過去データの活用という点で非常に有用な機能と言えます。

クリックするだけで、すべてのレトロハントの一致がVirusTotal Graphに転送され、ノードグラフに脅威キャンペーンが視覚的にレイアウトされ、共通点と脅威インフラストラクチャを理解できるようになります。

■リッチハンティング構文

さまざまな種類の文字列

条件用語は、16進文字列、テキスト文字列、または正規表現に依存できます。

■複数の条件

文字列のカウント、文字列のオフセットまたは仮想アドレス、一致の長さ、ファイルサイズ、実行可能エントリポイント、特定の位置のデータ、反復など。

■拡張可能

PEまたはCuckooモジュールなどの特定のモジュールの能力を活用して、ファイルコンテンツ固有のルールを動作または構造条件と組み合わせます。

VTDIFF:自動YARAルール生成

VirusTotalには、YARAルールの作成を支援するVTDIFFという機能があります。

VTDIFFでは、マッチングさせたいファイルのハッシュと、マッチングさせたくないファイルのハッシュを指定します。 すると、それらのファイル群で共通して見られるバイナリサブシーケンス(パターン)が自動的に生成されます。 生成されたパターンはLivehunt、Retrohunt、VTGREP検索などで活用できます。

VTDIFFの特長は、VirusTotal全体のデータセットを考慮に入れてパターンを生成する点にあります。 多数のファイルで共通して見られるパターン(例えばPEファイルのDOSスタブ)は除外され、誤検知のリスクが低減されています。 つまり、VTDIFFは最適なパターンを見つけ出し、効果的なYARAルール作成を可能にするのです。

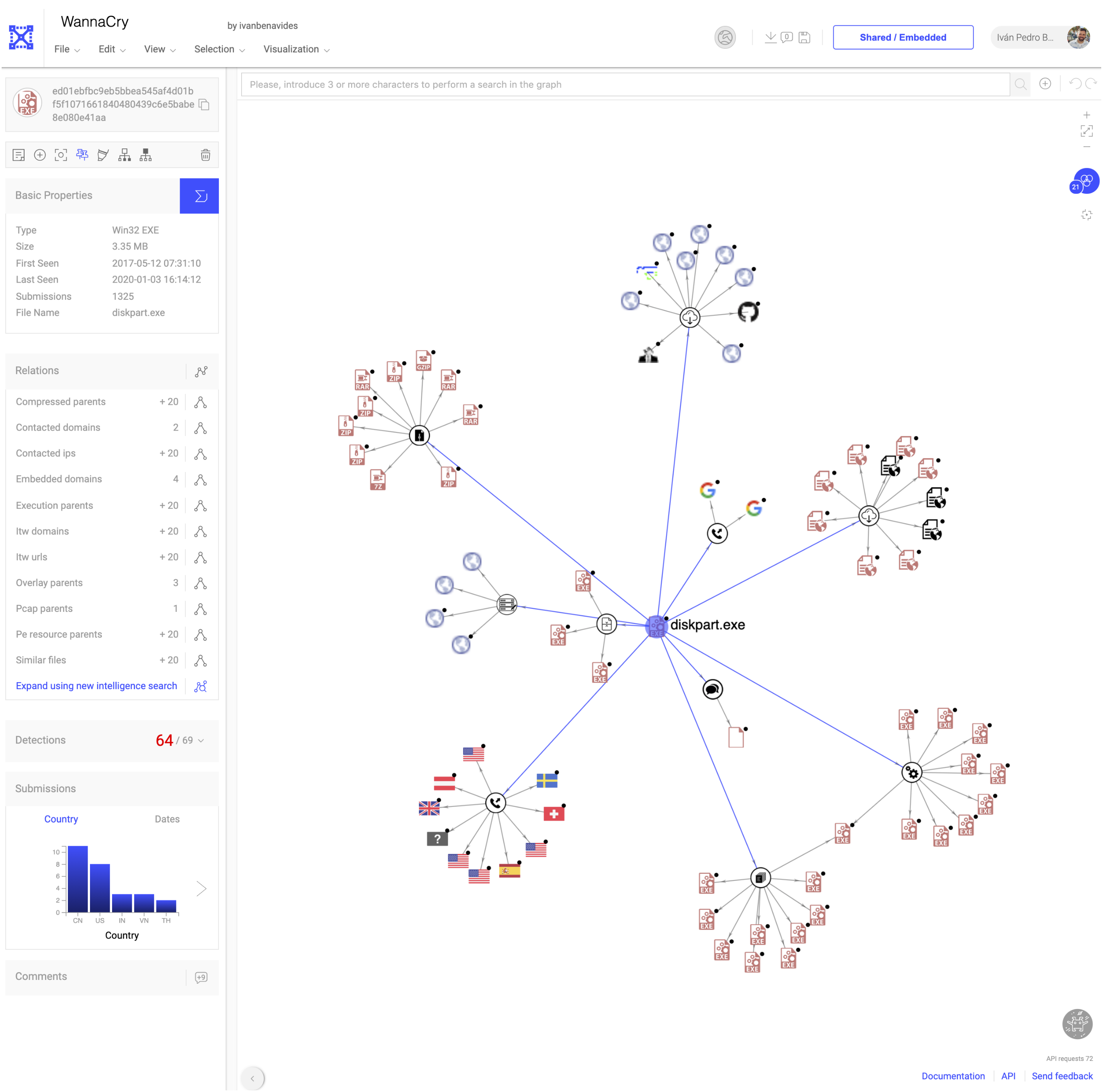

VirusTotal Graph

VirusTotal Graphは、VirusTotalのデータセットを活用した可視化ツールです。 このツールは、調査中に発見されたファイル、URL、ドメイン、IPアドレスなどの項目間の関係を視覚的に表示することができます。

関係指向

VirusTotalのバックエンドは、ファイルのダウンロード元のURL、特定のファイルが他のファイルに含まれているかどうか、特定のポータブル実行可能ファイルのの親は何か、ドメインからIPアドレスへのマッピングなどの豊富な関係を生成します。 グラフ内のアイテムリンク。ノードとアークを使用して、調査の対象によって活用された新しいインフラストラクチャとアーティファクトを検出できます。

脅威カード

グラフ内のノードのいずれかにカーソルを合わせると、VirusTotalによって生成された最も代表的なデータを含むアイテムの概要が表示されます。 ノードをクリックすると、利用可能な拡張、送信グラフ、AV 判定およびコミュニティのコメントが表示されます。

VirusTotal Intelligenceとの統合

ワンクリックで調査したアーティファクトをVirusTotal Intelligenceで開くことが可能です。独自の変換やフックをコーディングする必要はなく、APIと統合する必要もありません。

Private Graph(プライベートグラフ)

VirusTotal Private Graphは、VirusTotalの有料サービスの一つで、プレミアム パッケージの一部として、グラフを共同編集者に対してプライベートに設定できるため、閲覧者または編集者のみがグラフを見つけてアクセスできるようになります。

グラフの表示設定(公開・非公開)は、グラフの所有者がいつでも変更できます。Private Graph を使用すると、コンテンツを非公開に保ちながら、オンライン ケースで共同作業することができます。

プライベートグラフを作成することで、組織内で発生した脅威の関連性を詳細に追跡し、インシデント対応やリスク軽減策の立案に役立てることができます。機密データを外部に公開することなく、内部調査を効率的に行えるのが大きな利点です。

VirusTotal API

VirusTotal APIは、VirusTotalのサービスを自動化したり、外部のアプリケーションやスクリプトから利用できるようにするためのインターフェースです。VirusTotal APIを利用することで、以下のようなことが可能になります。

- ファイルやURLをアップロードし、VirusTotalのマルウェア検知エンジンでスキャンする

- 過去のスキャン結果にアクセスし、レポートを取得する

- ファイルやURLにコメントを自動で付加する

- VirusTotalのデータベースからインテリジェンスを抽出する

VirusTotalには、Public APIとPremium APIの2種類のAPIが用意されており、それぞれ以下のような違いがあります。

Virustotal Public API

- 無料で利用可能

- 利用回数に制限がある(500リクエスト/日、4回/分)

- スキャン対象の制限がある(URLとハッシュ値のみ)

- 機能が限定的(スキャン実行、レポート取得など基本的な機能のみ)

- 商用製品やサービスでの使用は不可

Virustotal Premium API

- 有料のサブスクリプションプランが必要

- 利用回数の上限をニーズに合わせて選択可能

- アップロードしたサンプルを、さらなる調査のためにダウンロード可能

- 仮想化されたサンドボックス環境で Windows PE、DMG、Mach-O、APK を実行することによって生成されたファイルに関する動作情報にアクセス可能

- ホワイトリストと信頼できるソース情報を公開

- ファイルクラスタリングとファイル類似性検索の呼び出しが可能

- データの可用性と準備を保証する厳格なサービス ライセンス契約(SLA)とテクニカルサポートが提供

Premium APIは企業向けで、より大量の処理や機密データの取り扱い、高度な分析機能を必要とする場合に適しています。 一方、Publice APIは個人利用や小規模な利用に向いています。

その他アドオン

Threat Hunter Pro

VirustotalのThreat Hunter Proは、サイバー脅威の調査や解析を強力に支援するプレミアムサービスです。過去1年間のデータに遡及できる能力が大きな特徴です。

従来のVirustotalサービスでも一定の脅威ハンティング機能は提供されていましたが、調査範囲が制限されていました。例えば、YaraルールによるRetroHunt機能では、過去のアップロードファイルに対して指定のルールを遡って適用できますが、標準ライセンスでは45日から90日前までしか遡れませんでした。

一方、Threat Hunter Proでは1年前のデータまで遡及検索が可能です。マルウェア対策において、初期のキャンペーンや兆候を発見することが非常に重要です。攻撃者は当初は無防備で、デバッグ情報やインフラの痕跡を残しがちです。こうした手掛かりを捉えられれば、帰属や対象の特定に役立ちます。

また、検索性能の面でもThreat Hunter Proは飛躍的に進化しています。VTGREPと呼ばれる機能では、VirusTotalにアップロードされた膨大なファイル内の文字列やバイナリシーケンスを、数秒で検索できるのです。その基盤となるのが、5ペタバイトものN-gramインデックスです。

このようなビッグデータ処理インフラは、一般企業や組織が社内で構築するのは到底無理があります。Threat Hunter Proならば、その高性能な検索機能を活用でき、独自の調査に専念することができます。

Threat Hunter Proはマルウェア分析の効率化とサイバー脅威の早期発見に貢献する、強力なツールとなっています。

| 標準レベル | Threat Hunter Pro | |

| 高度な検索 | 90日 | 1年間 |

| Retrohunt | 90日(ジョブあたり最大10,000件のマッチ) | 1年(ジョブあたり最大10,000件のマッチ) |

| コンテンツ検索(VTGREP) | 90日 | 1年 |

VT FEEDS

VirusTotal Feedsには、ファイル、URL、IPに加えて、サンドボックス解析結果やドメイン情報などの多様なフィードが用意されており、VirusTotalのデータを定期的にリアルタイムで受け取ることができるサービスです。

これらのフィードデータはJSON形式で提供されます。最新のサイバー脅威の動向を把握し、組織を守るための重要なデータソースとなります。

※ご利用いただくには、アドオンの購入が必要です。

- File Intelligence Feed

VirusTotalに送信された新しいファイルの情報(ハッシュ、検出数、ファイル名など)を定期的に受け取れます。新しいマルウェアの動向を把握するのに役立ちます。 - Sandbox Analyses Feed

VirusTotalのサンドボックス環境で動的に解析された結果を受け取ることができます。マルウェアの挙動(レジストリ変更、ファイル作成、ネットワーク通信など)の詳細なレポートを入手できます。 - Domain Intelligence Feed

VirusTotalに送信されたドメインの情報(評価スコア、カテゴリ、関連IPアドレスなど)を定期的に受け取れます。フィッシングサイトの特定やダークウェブ関連のドメイン監視に役立ちます。 - IP Intelligence Feed

VirusTotalに送信されたマルウェアに関連するIPアドレス情報を定期的に受け取れます。C&Cサーバーの特定などに役立ちます。 - URL Intelligence Feed

VirusTotalにスキャンされた新しいURL情報を定期的に受け取れます。フィッシングサイトやマルウェア配布サイトの動向を追跡できます。

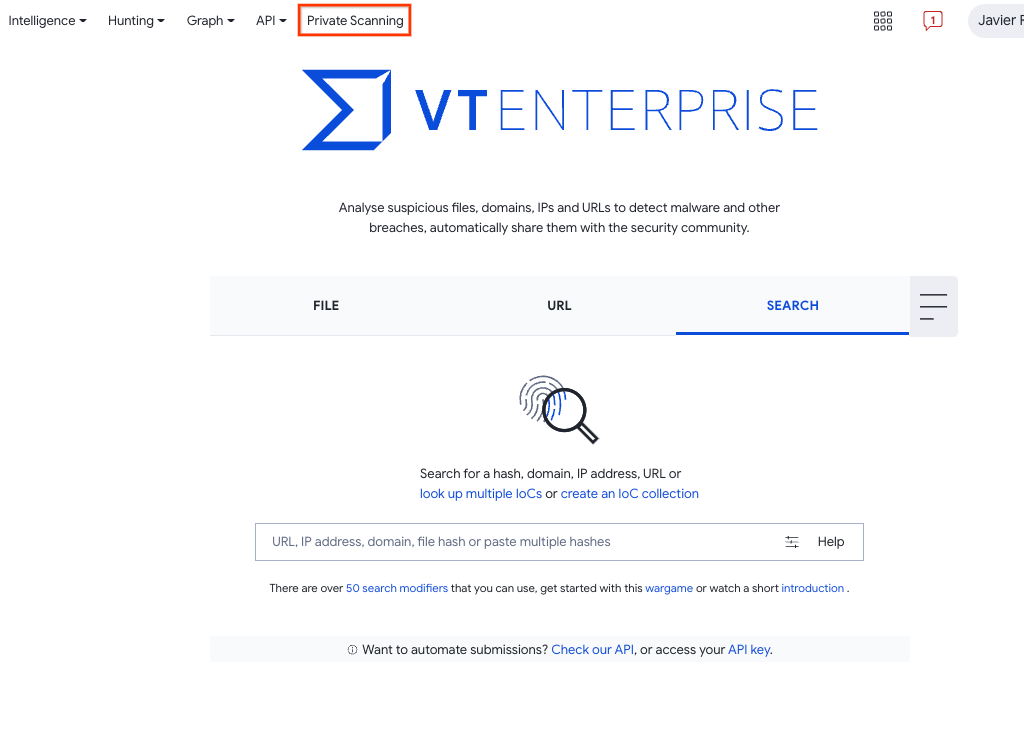

Private Scanning

プライバシーを保護しながら VirusTotal 内のファイルをスキャンできるサービスです。

VirusTotalは、通常は、アップロードされたファイルやURLはVirusTotalのクラウドソースコミュニティで共有され、多角的な分析が行われます。 しかし、機密データなどの特定のファイルについては、プライバシーを保護する必要がある場合があります。そういった状況に対応するのが、VirusTotalの「Private Scanning」機能です。

Private Scanningでは、ファイルやURLはアップロード元の組織外に共有されることなく、VirusTotalのインフラストラクチャ上でプライベートに解析されます。具体的には、プライベートスキャンエンドポイントからアップロードされたファイルは、他のユーザーやパートナーとは一切共有されません。さらに、VirusTotal上に残るのも一時的で、デフォルトでは24時間後に自動的に完全に削除されるよう設定されています。

Private Scanningで得られる解析結果についても、アップロード元の組織(VirusTotalグループ)内でのみ閲覧が可能で、一定期間が経過すると自動的に削除されます。つまり、プライバシーとデータ機密性を最大限確保した状態で、VirusTotalの高度な解析機能を活用できるのが大きな利点です。

ただし、プライベート解析には一つ重要な制限があります。それは、ウイルス対策ソフトウェアによる判定は含まれない点です。代わりに、VirusTotalに実装されている他の特性解析ツール(サンドボックスなど)の出力のみが解析に使われます。

そのため、VirusTotalはPrivate Scanningでマルウェアの兆候が検知された場合、そのファイルを標準の公開サービスにもアップロードし、脅威の詳細とその文脈をクラウドソースコミュニティでも共有することを推奨しています。これにより、Private ScanningとVirusTotalの標準サービスが上手く連携し、機密性とコミュニティ防御の両立が図られます。

VirusTotal Enterpriseライセンスについて

VirusTotal Enterpriseライセンスには、Pro、Pro+、Duetの3種類のライセンスがあり、利用形態に合わせてお選びいただけます。

| Pro | Pro+ | Duet | |

| API検索 (APIコール) |

10,000/日 | 30,000/日 | 100,000,000/月 |

| GUIインテリジェンス検索&ダウンロード (VTウェブサイト) |

1,000/月 | 5,000/月 | 20,000/月 |

| YARA Livehuntルール (新しいデータに対して継続的にYARAルールを実行) |

25/月 | 100/月 | 20,000/月 |

| YARA Retrohuntルール (過去90日のデータに関してYARAルールを実行) |

5/月 (3か月間のデータ) |

25/月 (12か月のデータ) |

1,000/月 (12か月のデータ) |

| Threat Hunter Pro (Retrohunt,VTGREP過去12か月遡り可能) |

Add-on(追加料金) | ○ | ○ |

| Hunting VTDIFF (自動YARAルール作成サポート) |

25/月 | 100/月 | 10,000/月 |

| Threat Landscape (敵対者インテリジェンス) |

- | - | ○ |

| エンタープライズ・サポート (SLA&カスタマーサポート) |

○ | ○ | 優先サポート |

| VIPプログラム (専用アカウント・サポートおよびレビュー) |

- | - | ○ |

| Feeds(ファイル、URL、サンドボックスデータ) (VTデータをダウンロードしてローカルで分析) |

Add-on(追加料金) | Add-on(追加料金) | Add-on(追加料金) |

| Private file Scanning (プライバシーを保護した方法でファイルを分析) |

Add-on(追加料金) | Add-on(追加料金) | 100/月 |

| Private Graphs (チーム内のみでのグラフの共有) |

Add-on(追加料金) | ○ | ○ |

Learning Resources

マルウェアに一歩先んじる

VirusTotal Intelligenceを使用すると、ネットワークに影響を与えるマルウェアの脅威を探すことができます。

VirusTotal Intelligenceを使用すると、ネットワーク内のマルウェアに対する防御を強化できます。

詳細は下記

脅威調査のためのVirusTotal Intelligence

VirusTotal Intelligenceは、マルウェアの脅威の調査を加速するための広範な情報を提供します。アナリストは、攻撃の全体像をすばやく構築し、その情報を使用して他の攻撃からの保護を強化できます。

調査の過程で、セキュリティアナリストとインシデントレスポンダーにはファイルハッシュが提示され、攻撃の意味を理解するように求められることがよくあります。

ドットをVirusTotalに接続し、プロットを明らかにします。

詳細は下記

トロイの木馬をバンキングするためのVirusTotal Intelligence

VirusTotal Intelligenceの高度な機能を使用してバンキング型トロイの木馬を無効にします。

特定の業界は、特にパスワードを盗むトロイの木馬のリスクにさらされています。このトロイの木馬は、顧客のアカウントクレデンシャルを取得し、それらを使用して資金を転送します。金融サービスは、クレデンシャルの盗難のリスクが非常に高く、コストの増加と評判の低下につながります。

VTIを使用して、バンキング型トロイの木馬をサポートするインフラストラクチャをシャットダウンします。

詳細は下記

VirusTotal 公式チュートリアル

メーカーの製品サイト

https://www.virustotal.com/gui/

【言語】英語